原標題:一部手機失竊而揭露的黑色產業鏈—完整修訂版

來源:信息安全老駱駝

“大家好,之前一篇文章《一部手機失竊而揭露的竊取個人信息實現資金盜取的黑色產業鏈》發布后,引起了大家極大的關注,但由于之前事發突然,文章寫得倉促,自己的分析也有草率不準確的地方,在公眾號后臺廣大網友也提出各種疑問。為了避免給大家傳導錯誤的信息,這里我將事件情況按我目前分析得到的結論重新整理一下,刪掉部分廢話和已證實當初推論不正確的內容。同時也希望大家知道,我的這個事件確屬個案,事件涉及的機構也已對關鍵環節做出了有效的調整和應對,在打擊金融犯罪方面,相關監管部門也是非常重視,我們也不必過度恐慌。”

文章開始前,先回答廣大網友比較關注的幾個問題:

1.相比android手機,如果使用的是蘋果手機遇到相同的情況,是不是更安全一些?

答:犯罪分子目的是手機卡,當然抹除數據或者刷機后進入原手機也是其避開支付軟件風險控制策略的一個手段。但蘋果手機如果在可越獄的版本下,也是可以通過隱藏ID的方式刷機后進入再安裝APP進行操作。所以“哪種手機更安全”可以忽視,設置sim卡密碼才是關鍵。

2.事件的后續進展?

答:我個人的損失都已追回。四川電信修改了電話掛失、解掛的業務規則;文中身份信息泄露來源的APP也進行了對應安全升級;支付機構也積極聯系了我,探討如何加強這方面的安全防護;

3.之前的文章為何刪除?

答:原本只是為了分享給小區業主的警示文,但習慣了“技術漏洞分析報告”的風格,很多不必要寫的東西寫得太細,加上第一篇文章當時很多推測是有誤的;由于網上現在一大堆對之前文章的轉載,還是希望把事情說清楚更嚴謹一些,不要給大家造成誤會和恐慌,所以重新整理后上線了這篇文章。

01

—

手機被盜當天(9月4日)

19:30 手機在小區門口的水果店被盜,家人撥打手機對方接通一次后立馬關機了。自己抱著一絲僥幸的心理,僅僅只是使用了“查找我的手機”里的鎖定設備功能,想著通過手機定位嘗試能否找回手機,沒有第一時間掛失(如果當時立即掛失手機卡,后面的事情根本也就不會發生了)。

20:51 對方把卡取出來放在其他手機,利用短信驗證碼從某個APP上獲取到身份證、銀行卡號信息;同時用獲取的信息修改了電信服務密碼、華為云密碼。(后期通過分析短信詳單得知)

21:24 家人發現被偷手機可以撥通,隨后我的手機收到提示手機在成華區上線了,但很快手機關聯的華為賬號被解除,這一步現在來看,對方應該是使用了華為的數據抹除功能,并重新用華為賬號登錄手機并解綁。意識到對方不是普通的偷手機,我立刻致電10000號掛失手機卡,但此時電信服務密碼已經不正確了,通過驗證身份證號碼加提供上個月聯系過的三個電話號碼進行了掛失。開始采取緊急措施,通過手機銀行轉移活期余額,聯系多家銀行凍結信用卡,把支付寶、微信上的資金轉走,綁定的信用卡全刪掉。

21:48 家人說電話還可以打通,再次致電10000號,詢問為什么沒有掛失,回復說卡是正常狀態,于是要求繼續掛失。

21:55 越想越不對勁,第一次掛失后自己是打電話確認了無法接通的。又致電10000號,詢問之前掛失失敗的原因是什么。得到答復,第一次掛失是成功了的,但后面又被解掛了。這一點自己確實是沒想到的,掛失后還可以憑服務密碼或者身份信息和通話記錄進行解掛。(現在四川電信已經對這個業務流程做出了調整)

根據銀聯云閃付上的綁卡信息,繼續給銀行電話,挨個凍結儲蓄卡,ETC信用卡因為未綁定在APP上,自信的認為對方無信用卡CVV等信息肯定盜刷不了,且第二天要出行上高速,就沒去管了。有兩張銀行卡因為辦理時間較早,卡也丟失了,就給漏下了。(后續的盜刷基本就都集中在這幾張卡上,反面教材警示)

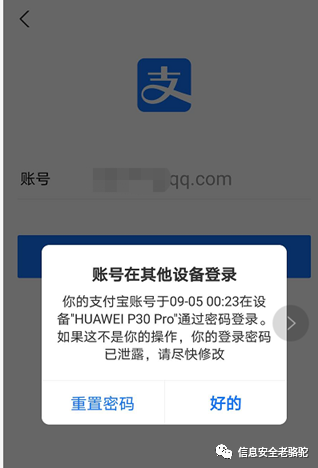

00:23 ,發現支付寶被擠下線,登錄的設備和丟失的手機型號一致。我這邊立即申請凍結支付寶、微信,接著登陸京東,蘇寧、國美等常用的APP,更換關聯手機號碼。沒過一會,我的手機就收到一條京東的短信驗證碼,感覺后面幾個APP應該是保住了(蜜汁自信,最后還是被打臉)。實際上后面查短信詳單后發現,手機卡在22:00開始就陸續收到支付寶、微信等支付APP和各家銀行的短信,這里推測對方在哪個時間段在各個平臺注冊新賬號。

后面一晚上就是循環的我掛失、對方解掛,在10000號上來來回回幾十次(對方有手機卡、有服務密碼。目前四川電信這一塊業務已進行了調整,不再支持這樣的多次電話掛失、解掛)。

5:00左右發現才注意到網廳有關閉短信的業務,嘗試著把短信功能關閉了。(后面查短信詳單時發現,正是關閉短信功能這個操作,中斷了他們后續的犯罪行為,不然損失肯定更嚴重,也慶幸對方沒注意到我的這個操作)

02

—

手機補卡、清點損失、分析過程(9月5日)

9:00,蹲守電信營業廳開門,9點8分完成補卡,但發現補回的手機卡被辦理了呼叫轉移業務,目前暫時還不知道對方這個操作的目的是什么。通過10000號把呼叫轉移關閉了。

開始清點損失,找回各個支付平臺的賬號,發現除了支付寶手機號被改了,并沒有其他異常記錄。

22:00 還是不放心,當天晚上再次核對時意外操作發現對方用偷到的手機號新建了一個支付寶,還綁定了那張被我們遺忘的建行卡,以及一張ETC信用卡(這張卡開通后未在其他地方使用過),而且賬單里有充值消費記錄,以及支付寶風的充值退回記錄。登陸建行網銀,發現9月5日凌晨4點多美團轉進一筆 5000元的記錄,再看ETC信用卡有各種買卡、充值的記錄,銀聯轉賬記錄,一開始擔心的被申請貸款,雖然想到了但還是沒防好。

下載了短信和通話詳單,開始仔細分析通話和短信記錄。回憶從頭到尾的細節,逐個分析對方的作案流程,過程太繁瑣這里我直接給出分析結果:

獲取身份信息修改了運營商服務密碼

短信驗證碼修改華為密碼

通過刷機或者抹掉數據的方式進入手機

用掌握的身份信息注冊支付平臺新賬號

通過支付平臺使用受害者原賬號申請貸款

通過線上、線下完成消費

附加對這個過程的幾點說明:

1.獲取身份信息的途徑在9月7日的再次分析后才確認;

2.目前新版本的華為,未找到有繞過鎖屏密碼的漏洞,通過后期的分析推測對方更可能是通過抹掉數據后進入手機重裝支付APP,因為這樣更快捷。也只有進入原手機,才能繞過支付公司的風控規則做一些其他的操作。

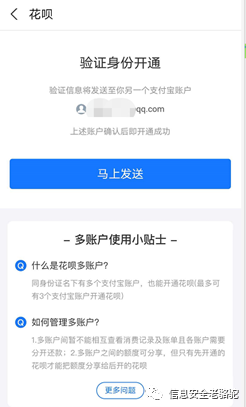

3.根據其他相同遭遇網友的留言,在第五步申請貸款部分,有的是通過花唄,有的是通過白條,只是因為我發現對方支付寶把我擠下線后第一時間凍結支付寶,京東賬號因為實名信息用的我自己的,因此這兩部分沒有遭受損失。

4.以支付寶為例,子賬號要開通花唄,可以通過向主賬號發送申請來開通,所以對方需要登陸我原來的支付寶賬號。

整理完所有的信息后,已經凌晨兩三點了,雖然很晚了但還是嘗試著挨家支付機構打電話聯系告知被盜刷。銀聯云閃付客服態度極好,給他們報了損失金額,告知我們第二天會有專人聯系處理后續事情。準備好一些材料,包括通話、短信記錄、銀行賬單,以及其他零散資料,因為當天離開了成都,只能第二天趕回去報警。

03

—

派出所報案,再次分析過程(9月6日)

8:00 一早趕緊往成都趕。路上云閃付主動聯系我們告訴我們昨晚提交的損失報少了,并讓我們報警后提供報案回執單等一些材料提交過去,看樣子有可能要賠付,安心了不少。派出所民警聽說了我們的遭遇都表示驚奇,說之前從沒遇到過這種偷手機的,站在以往常規案例的經驗,懷疑是否我們泄露了身份證照片之類的導致的。我應該是第一個來這個派出所報這種案件的,對于派出所民警的反應其實是可以理解的,包括自己的家人也有在警察隊伍的,也表示沒聽說過類似的案件。

晚上在電腦前繼續回想所有細節,把整個過程串一遍,必要時用自己的APP和賬號進行實驗,驗證自己的分析判斷。雖然補了手機卡,銀行卡都凍結了,帶支付功能的軟件都找回來各種修改密碼了,但總覺得哪里就是不對勁。突然又收到了財付通的支付驗證碼請求,再關聯起前面的幾個可疑點,可以確定的是:還有其他支付賬號綁了我的銀行卡,既然前面對方用支付寶創建了小號,其他平臺上就大概率還有。挨個APP檢查, 發現用我們的手機號碼新建了支付寶、蘇寧、京東且包含有消費記錄,這個操作隱蔽性強,如果我們沒發現的話,解凍了銀行卡,他們還可以用自己創建的支付賬號進行一些小額消費。但也有用他們自己手機號碼+我的身份信息創建的賬號, 比如微信,我只能收到支付短信但無法登陸對方賬號進行銀行卡解綁。后面是自己挨家登陸銀行的網銀、手機銀行,在快捷支付菜單里進行查詢和關閉的。

再次分析時發現對方如果要順暢的執行完這一連串的操作,需要拿到手機主人的身份證信息,通過分析短信接收記錄成功定位到對方的獲取途徑。(目前對應問題已修復,這里不描述細節內容)。

04

—

整個事件分析總結

在這一系列過程中,犯罪團伙的特點:

1.全程用的都是正常的業務操作,只是把各個機構的“弱驗證”的相關業務鏈接起來,形成巨大的破壞;

2.團隊分工協作,有成熟的作案腳本(后臺網友留言也證實了這一點,并且關鍵環節是有多個備用方案的)。

分析完犯罪團伙,再來看下涉及的各個相關機構的“弱點”環節,實際上任何一家機構在過程中所涉及的業務,在不關聯在一起的角度上看,都是小問題甚至不算問題:

1.四川電信:電話掛失和解掛的業務未考慮到手機被盜后身份信息泄露的情況,(四川電信目前也已經對這一環節進行了調整);

2.各支付機構,每家支付機構都有自己的風險控制策略,部分風控策略對我這種情況沒有識別并增強驗證;實際上如果犯罪分子是通過抹掉數據或者刷機進入的手機,無論是android還是蘋果手機,相比正常使用的情況下,手機是有一些特征可以定位并應用到風控策略的,檢測到這種異常的情況下可以在登錄、密碼重置等關鍵步驟就通過增強的身份驗證,例如關鍵步驟采用人臉識別技術,可以起到阻斷的效果。

3.涉及身份信息泄露的移動APP,主要是密碼找回功能對短信驗證碼過度依賴,缺乏其他要素驗證,其次就是涉及金融的敏感信息的保護不足,目前這個問題也已經進行了修復。但這一塊也是我目前最擔心的,互聯網上以手機短信驗證碼可進行登錄并查看身份信息的網站和APP還是比較多。

4.美團貸款這塊,一開始我以為美團是缺失貸款的人臉驗證,后面上網查其他網友的經歷,發現貸款申請是有需要人臉識別驗證的情況。應該是風險檢測這塊檢測到設備指紋是常用設備,所以就沒要求人臉驗證吧。

5.華為手機,密碼找回功能過度依賴短信驗證碼,缺乏其他關鍵驗證信息

目前遺留未確定的問題:建行銀行卡卡號對方從何處獲取的?

所有支付公司都綁定了建設銀行的卡,其他支付公司可能是通過快捷綁卡完成的, 但云閃付的快捷綁卡列表上沒有建設銀行,也通過云閃付了解到對方是直接輸入卡號完成綁卡的。

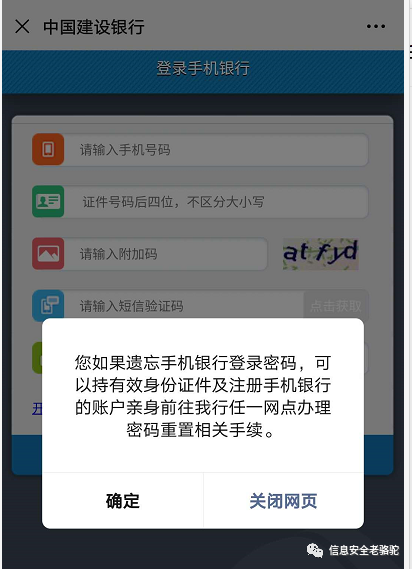

一開始未注意到“快捷綁卡”這個功能時,一度以為是建設銀行泄露了我的卡號,但自己測試了客服電話、網銀、手機銀行、微信公眾號,都沒有發現在盜取到手機和身份信息后可直接查看的地方。后面甚至對建設銀行的快捷綁卡頁面做了技術檢測,發現整個過程沒有使用明文卡號,后臺請求中代表卡號的參數都是加密的。只能說銀行在個人信息保護、風險控制這塊更加的嚴格,雖然動不動很多業務要去柜面辦理,但直接保證了你的資金安全(我的損失鍋其實不在銀行,走快捷支付時資金安全只能依賴對應的支付公司了)。

說完他們,最后再來說說自己,心存僥幸未第一時間掛失手機卡、掛失銀行卡時沒找齊所有卡,這些都給犯罪分子留下了機會。但通過這幾天的經歷,不管中間情節有多少起伏,我作為一個有10多年信息安全從業經驗的老駱駝,都要被折騰成這樣,我實在是不想讓大家有跟我相同的經歷。提幾個我個人認為比較簡單有效的防護措施:

1.給自己的手機sim卡上個密碼,

2.給手機設置屏幕鎖

3.確保手機鎖屏狀態下來短信無法看到短信驗證碼內容。

通過上面的措施就算手機丟了未能及時發現和掛失也不用擔心別人拔下卡插其他手機里繼續使用。

以華為手機為例:設置-安全-更多安全設置-加密和憑據-設置卡鎖, 選定手機卡,啟用密碼(此時使用的為默認密碼1234或者0000),再選擇修改密碼,輸入原密碼1234,再輸入兩次新密碼,完成sim卡的密碼設置。要注意的是設置了sim密碼后手機重啟或者把卡換到新手機上 都需要先輸入sim卡密碼后再輸入鎖屏密碼,如果sim卡密碼輸入錯誤3次,就會要求輸入puk碼才能解鎖,這時別再亂輸,請聯系運營商或者puk碼進行解鎖,否則10次錯誤后手機卡會失效必須去營業廳換卡。其他各型號手機的設置方法建議大家直接百度搜索。

案件發生后也有支付機構主動聯系了我,對過程和細節問題進行了分析和討論,借用風控專家的話:“其實你這個事情是個好事,在這種新型犯罪大量爆發前用較低的代價讓大家都重視和關注起來,各機構采取有效的措施,避免后面造成更大損失后才去‘救火’的局面”。

第一篇文章發布后,有可疑號碼打我電話進行囂張的漫罵,只能送你們一句:“法網恢恢,疏而不漏!”

免責聲明:自媒體綜合提供的內容均源自自媒體,版權歸原作者所有,轉載請聯系原作者并獲許可。文章觀點僅代表作者本人,不代表新浪立場。若內容涉及投資建議,僅供參考勿作為投資依據。投資有風險,入市需謹慎。

責任編輯:張緣成

APP專享直播

熱門推薦

收起

24小時滾動播報最新的財經資訊和視頻,更多粉絲福利掃描二維碼關注(sinafinance)